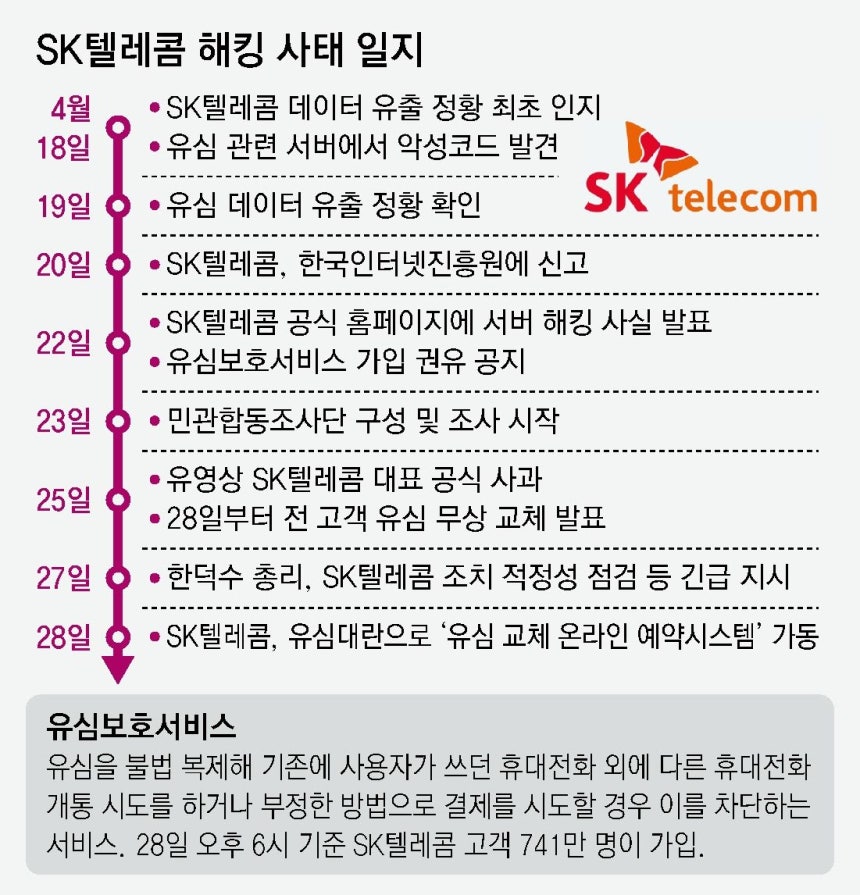

📚 사건 개요

📚 사건 대응

4월 22일 : 악성코드 삭제

4월 23일 : 사건 조사 착수

4월 25일 : 고객이 원할 경우 유심카드 무료 교체

4월 27일 : 유심보호서비스 가입 요청. 서비스 가입 후 피해 발생시 SKT가 100% 책임. 유심 교체 온라인 예약 후 방문 요청

4월 28일 : 온라인 예약시스템 운영

📚 금융권 대응

SKT 이용자의 SMS 본인 인증을 전면 차단하는 금융사 등장

신한은행 : 미사용 기기나 다은 휴대전화 기기 사용시 안면인증을 거치도록 변경

우리은행 :

📚 기업 대응

삼성 : 전 계열사 임원 SKT 이용자는 전원 유심을 교체 지시

📚 고객 대응

현재 유심이 크게 부족한 상태 : 유심을 바꾸는데 많은 시간 소요

1) 타 KT나 LG유플러스로 옮기는 방법

2) USIM을 eSIM으로 변경하는 방법

3) USIM 보호서비스 가입하는 방법

4) USIM을 교체하는 방법

SKT 유심 대난

SK텔레콤 해킹 사태가 초유의 ‘유심 대란’으로 번지고 있음. SK텔레콤이 충분한 재고가 확보되지 않은 상태에서 유심 무상 교체 대책을 내놓으면서 불안감이 커진 가입자들의 불편과 혼란만 부추겼다는 지적이 나옴

SK텔레콤은 28일 오전 10시부터 전국 T월드 매장 2600여 곳에서 유심 무료 교체 서비스를 진행. 2시간 전인 오전 8시부터 ‘오픈런’으로 줄이 길게 늘어섰지만 유심 부족으로 발길을 돌린 고객들이 속출. SK텔레콤에 따르면 이날 유심 교체를 완료한 가입자는 오후 6시 기준 23만 명. 온라인을 통한 예약 건수는 263만 명

SK텔레콤이 현재 보유한 유심은 약 100만 개에 불과. 다음 달 말까지 500만 개를 추가로 확보하기로 했지만 교체 대상자 수를 맞추려면 턱없이 부족

SK텔레콤 가입자만 2300만 명, SK텔레콤 망을 사용하는 알뜰폰 가입자(187만 명)까지 합치면 2500만 개의 유심이 필요할 것으로 추산

SK텔레콤은 다른 통신사에 남는 유심 재고를 넘겨 달라고 요청한 상태

SK텔레콤이 기존 가입자들을 위해 써야 할 유심 재고를 보조금 살포를 통해 끌어온 신규 가입자의 휴대전화 판매 물량으로 소화하고 있다는 비판도 제기

온라인 예약 시스템 접속마저 쉽지 않음

보안 재정비 기회로 삼아야

최경진 가천대 법대 교수(한국인공지능법학회장) : “해킹 사고가 발생하면 AI 사업도 간접적인 영향을 받을 수밖에 없다”. “업계가 이번 사고를 전화위복의 기회로 삼아 개인정보 보호 체계를 재정비해야 할 것”

<시사점>

중국 해커조직이 사용하는

컨텐츠

컨텐츠